Ваш компьютер больше не просто инструмент.

Он скрытно тратит ваши ресурсы, тормозит систему и решает за вас, что вы увидите на экране.

Скрытые процессы

Фоновые процессы втихаря грузят систему и подстраивают ваш контент.

Рекламные сети и алгоритмы синхронизируют данные, чтобы навязать вам рекламу или сайты.

Сбор телеметрии и персонализация работают без вас. Ваш компьютер тратит ресурсы на задачи, которые служат чужим интересам.

Как они угрожают безопасности

Эти процессы могу стать лазейкой для хакеров.

Скрытые программы создают уязвимости, через которые вирусы проникают в систему. Ваш компьютер становится мишенью, а вы — жертвой.

Почему обычные способы не работают

Закрытие программ в "Диспетчере задач" создает лишь иллюзию контроля.

Многие процессы маскируются под системные, оставаясь невидимыми.

Стандартные настройки безопасности не блокируют их. Ваш компьютер продолжает манипулировать, пока вы верите, что решили проблему.

Новые способы диагностики

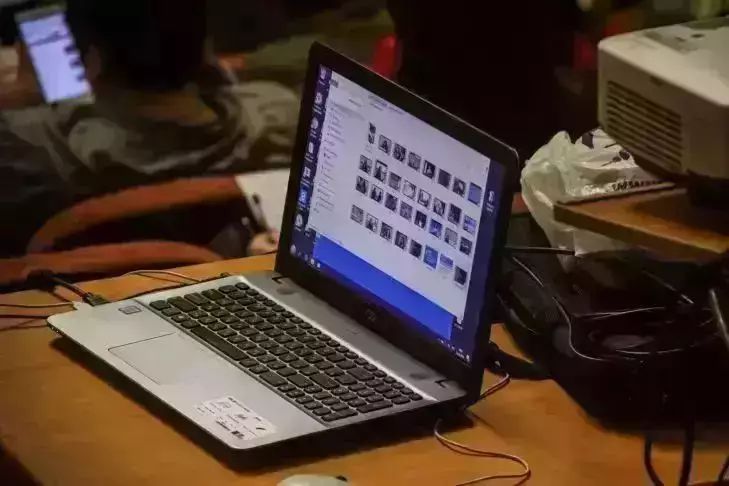

Проверьте удобным способом, какие процессы потребляют ресурсы.

Зайдите через "Панель управления" в "Службы" и узнайте, какие фоновые службы слишком активные.

Отключите ненужные, вроде рекламных трекеров.

Используйте антивирус с функцией мониторинга, чтобы выявить подозрительные процессы.

Как избежать манипуляций в будущем

Регулярно проверяйте автозагрузку в "Диспетчере задач" и отключайте незнакомые программы.

В браузере установите блокировщик трекеров, что сократит фоновую активность рекламных сетей.

Обновляйте систему через "Обновление и безопасность" в настройках. Устаревшие версии уязвимы для манипуляций.

Будьте готовы к росту ИИ в устройствах. Настраивайте конфиденциальность в "Параметрах", чтобы ограничить сбор данных.

Возвращение контроля

Чтобы вернуть контроль, не ждите и отключите скрытые процессы.

Они не только тормозят ваш компьютер, но и крадут контроль над вашим интернетом.

Отключите их сегодня, чтобы не стать марионеткой в руках собственной системы.